Der aktuelle Stand zur Cybersicherheit in 2017

Das Jahr 2016 war ein ganz besonderes Jahr für die Informationssicherheit. Es gab Vorwürfe, dass die US-Wahlen gehackt worden seien, Angriffe von IoT-Botnetzwerke, Raubüberfälle auf SWIFT-Nummern, ein Angriff auf Yahoo hat bis zu 1,5 Milliarden Passwörter offengelegt und es gab eine stark ansteigende Anzahl von Ransomware-Vorfällen. Mit jeder Geschichte, die es in die Medien schaffte, konnten Unternehmen Lektionen lernen und für ihre eigenen Strategien im Bereich Cyber Security nutzen, um dafür zu sorgen, dass sie nicht selbst das nächste Opfer werden.

Die Experten und Analysten bei F-Secure sahen eine Vielzahl an Vorkommnissen, Malware, Schwachstellen und Hacks im letzten Jahr und haben einige Erfahrungen gemacht sowie Lehren daraus gezogen, die für alle interessant sind. All das haben wir in einem brandneuen Report zusammengefasst, voller Storys, Daten und Expertenbeiträgen, die Ihnen helfen werden, die sich stetig ändernde Landschaft im Bereich IT-Sicherheit zu verstehen.

Nachfolgend fünf Lektionen, die Sie auch in unserem Report “State of Cyber Security 2017” finden – Lektionen, die Ihre Sicht und Ihre Vorbereitung im Bereich Unternehmenssicherheit stärken können. Und keine Angst: da, wo diese Punkte herkommen, gibt es noch eine Menge mehr.

- Sie nutzen Standardpasswörter? Tun Sie das nicht.

Sie sind es sicherlich gewohnt, Listen mit den am meisten genutzten Passwörtern zu sehen, mit denen Personen ihre Accounts sichern. Aber hier haben wir noch etwas anderes für Sie: Wir versetzen Sie in den Kopf der Angreifer, damit Sie einen Einblick bekommen, welche Passwörter diese Angreifer zunächst probieren, um in Unternehmensrechner einzudringen. Wir präsentieren: die am häufigsten genutzten Kombinationen aus Nutzernamen und Passwörtern im letzten Jahr. Diese Angriffsversuche liefen auf unserem eigenen Rapid Detection Service – ein Netzwerk bestehend aus Honeypots und auf Computer installierte “Lockvögel”, die extra dafür bereitgestellt wurden, um die Bösewichte anzulocken.

- Erst gilt es, die Basis abzusichern; erst dann sollten Sie sich um fortgeschrittene Gefahren kümmern

Unsere Cyber Security Services Teams haben im letzten Jahr mit vielen Unternehmen gearbeitet, die die Kernkomponenten ihrer Netzwerke nicht im Blick hatten. Das führte zu Angriffen und Lücken, die den Netzwerkbetreibern nicht einmal auffielen. Fokussieren Unternehmen sich zu sehr auf exotische Sicherheitsmechanismen und schwächen so die Kernelemente ihrer Sicherheit?

Unsere Consultants empfehlen, zunächst die Grundlagen der Informationssicherheit zu perfektionieren: Prävention, Erkennung und Reaktion. Installieren Sie ein effektives Monitoring ihres internen Netzwerks, loggen Sie Zugriffe auf Services und installieren Sie dazu ein Tool zur Erkennung von Anomalien im Datenzugriff.

“Traditionelle Techniken, die gut umgesetzt sind, funktionieren immer noch”, so die Experten. “Wenn Sie denken, dass Ihre derzeitigen Maßnahmen für Monitoring aktuell und ausreichend sind, wird es Zeit, die nächste Stufe anzugehen.”

- Exploit Kits sterben aus…aber Social Engineering wird uns noch eine Weile begleiten

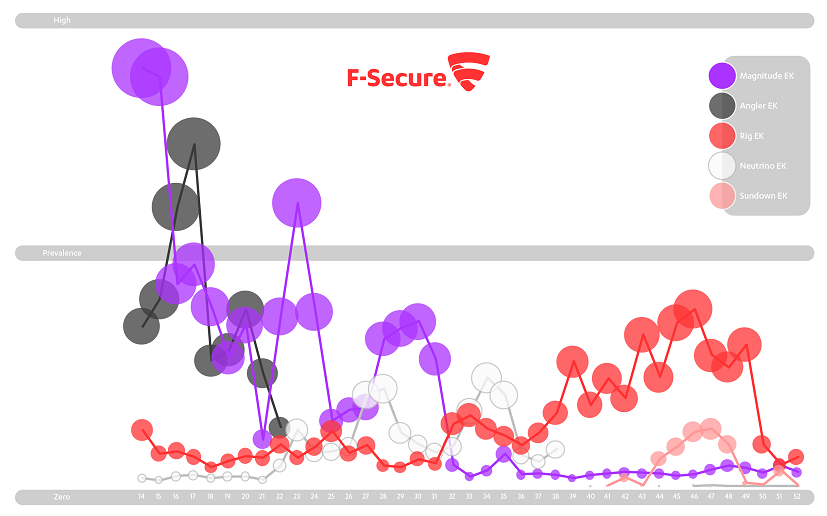

Die Nutzung von Exploit Kits nimmt stetig ab. Das sieht man gut in unserer Infografik aus dem letzten Jahr, die die Aktivitäten der fünf größten Exploit Kits trackt. Da das bekannterweise riskante Adobe Flash immer unwichtiger wird, haben Programmierer von Exploits schlicht weniger Angriffsmöglichkeiten. Unser Threat Intelligence Team geht davon aus, dass es im Jahr 2017 keine neuen Exploit Kits geben wird.

Aber feiern Sie nicht zu früh…das bedeutet lediglich, dass Angreifer sich weiter auf Social Engineering und Spam fokussieren. Deshalb ist es wichtig, die eigenen Mitarbeiter weiter zu schulen und ihnen die Gefahr vor Augen zu führen.

- Angreifbare Zulieferer – das schwache Glied in der Kette

Unsere Cyber Security Consultants sind sehr wachsam, wenn es um so genannte Upstream-Attacken geht, den Angriff auf ein Primärziel via Dritten. Sie wissen aus eigener Erfahrung bei ihren “Red Team”-Angriffen, dass solch Aktionen wie das Ausgeben als Reinigungsfirma den Zugang zu physischen Orten ermöglicht. Solche Taktiken werden von Angreifern genutzt, und wir haben viele Beispiele solcher Attacken im Jahr 2016 gesehen.

Das ist eine Geschichte, die Unternehmen aufhorchen lassen sollte. Wissen Sie, welche Sicherheitschecks Ihre Zulieferer nutzen, um sich selbst abzusichern? Welche Informationen teilen Sie den Zulieferern mit? Sind Ihre Systeme mit den Systemen der Zulieferer verbunden? Wenn es gilt, einen neuen Partner zu integrieren, ist es sehr wichtig, die Sicherheitsmaßnahmen des Partners genau zu kennen und so Ihr eigenes Unternehmen zu schützen. In unserem Report finden Sie einige wichtige Ratschläge zu diesem Thema und wie Sie so genannte Upstream-Attacken verhindern können.

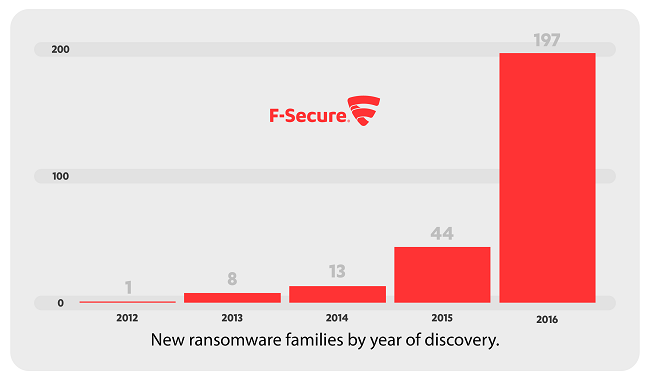

- Ransomware. Keine weiteren Fragen.

Nein, tut uns Leid, diese Form der Bedrohung verschwindet nicht. Die Statistik zeigt es deutlich. Sollten Sie noch nicht damit angefangen haben: 2017 sollten Sie damit beginnen, Ihr Unternehmen auf Ransomware-Angriffe vorzubereiten und konstant Backups anzufertigen. Wir hoffen, dass eine solche Attacke Sie niemals trifft, aber Sie werden in einer besseren Abwehrsituation sein, wenn Sie sich jetzt vorbereiten.

Sie wollen mehr erfahren? Laden Sie sich den kompletten Report “State of Cyber Security 2017” herunter und erfahren Sie mehr über die im Moment heiß diskutierten Themen wie:

- Mirai, DDoS und IoT

- Daten zu Schwachstellen: Was wir durch unsere Scanning-Lösungen wissen

- Cyber-Spürhunde, die die bösen Jungs ausfindig machen

- Das Geschäft mit DNS-Hijacking

- Malware-Trends auf PC und Android

…und vieles mehr!

Hier können Sie den den Cyber Security Report 2017 herunterladen.

Kategorien