[Report] Die Cyberattacken-Gefahrenlage im Jahr 2017 bis jetzt

Cybersicherheit ist schon länger kein Nischenthema mehr, das nur von IT-Technikern und CISOs diskutiert wird. Das Thema kommt ständig in den Nachrichten in Form von Berichten über großangelegte Attacken und Datenlecks. Die sich stetig vergrößernde Menge und der ständig steigende Schweregrad von Cyberattacken zwingt jeden dazu, Informationssicherheit absolut ernst zu nehmen – selbst diejenigen, die vorher nichts mit dem Thema zu tun haben wollten.

2016 war eines der ereignisreichsten Jahre im Bereich Cybersicherheit: Ransomware wurde Teil des Mainstreams, Hacker nahmen Einfluss auf die US-Wahlen, ein IoT-Botnet verursachte einen Ausfall großer Teile des Internets und wir wurden Zeuge solch massiver Datenlecks wie den Panama Papers und bei Yahoo.

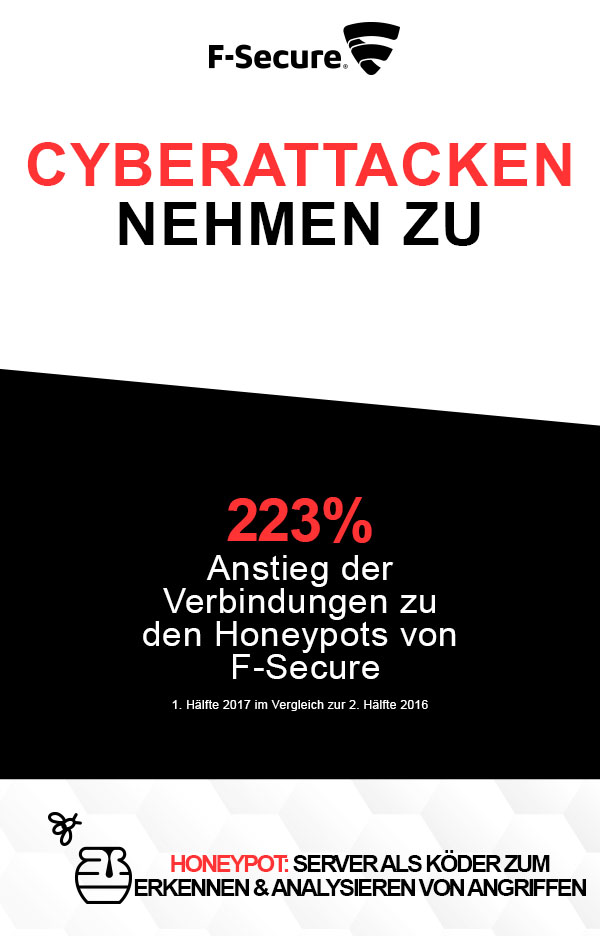

Wie überwachen wir die Gefahrenlage, damit wir uns gegen solche Gefahren effektiv schützen können? Zusätzlich zum Sichten der Nachrichten und der Teilnahme an Diskussionen in der Community, nutzen wir noch weitere Maßnahmen, von denen eine unser Honeypot Netzwerk ist.

Einfach gesagt sind Honeypots Server, die als Köder fungieren und die genutzt werden, um die Aufmerksamkeit der Angreifer auf sich zu ziehen, weil sie scheinbar wertvolle Daten enthalten. In Wirklichkeit wird der Ort, an dem die Daten gehostet werden, streng isoliert und überwacht, damit diejenigen, die den Honeypot aufgesetzt haben, wichtige Daten über die Angriffe sammeln können, wie zum Beispiel Quelle des Angriffs und Typ der Attacke.

F-Secure nutzt ein großes, international aufgestelltes, Honeypot-Netzwerk, das es uns ermöglicht, die weltweite Gefahrenlage ganzheitlich zu erfassen. Zusätzlich installieren wir Honeypots in den privaten Netzwerken unserer Kunden mit unserer Rapid Detection Service (RDS) Lösung.

Wenn wir uns die Daten anschauen, die wir durch unsere Honeypots innerhalb der ersten Jahreshälfte zusammentragen konnten, haben wir eine wichtige Nachricht: Egal, wie schlimm 2016 war, 2017 wird anscheinend noch schlimmer.

Verglichen mit den Daten des zweiten Halbjahrs 2016 , haben unsere Sensoren mehr als doppelt so viele Angriffe in der ersten Jahreshälfte 2017 registiert. Zwar kann man das teilweise auf die Verbesserung unserer Technologien und der Erhöhung der Anzahl Honeypots in unserem System zurückführen, aber ein solch starker Anstieg kann am Ende nur bedeuten: Cyberattacken nehmen zu.

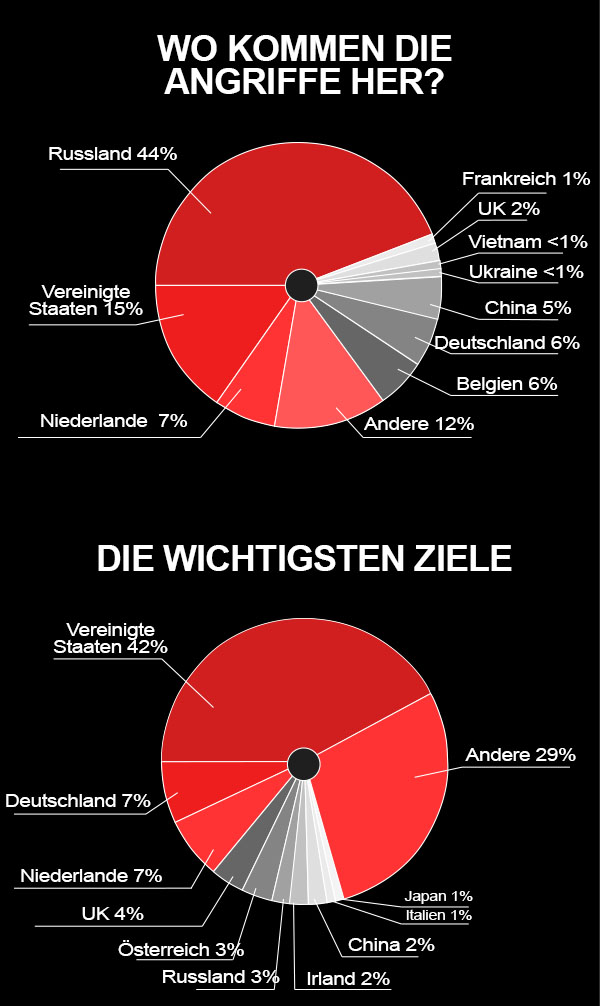

Unseren Daten zufolge kommen fast die Hälfte aller IP-Adressen, die wir weltweit gesammelt haben, aus Russland. Gleich darauf folgen die üblichen Verdächtigen wie die USA, Niederlande, Deutschland und China – und Belgien ist neu auf der Liste. Die wichtigsten Angriffsziele sind fast identisch geblieben: die meisten Attacken zielen auf die USA, die Niederlande, Deutschland und das Vereinigte Königreich.

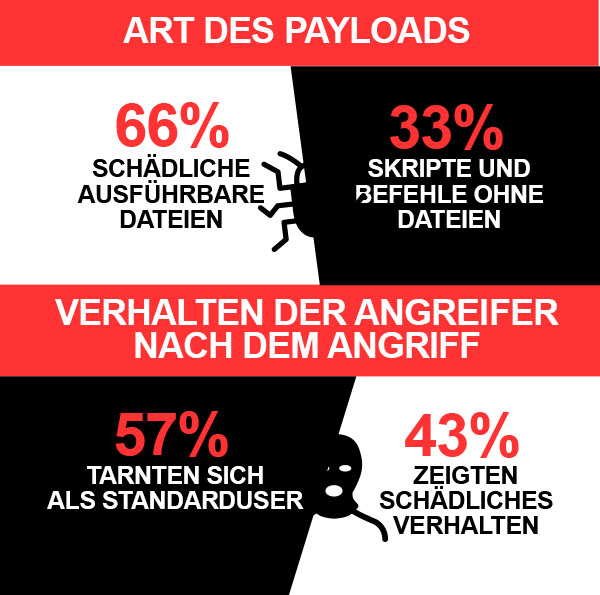

Zusätzlich zur Erhöhung ihrer Aktivität, verbessern die Hacker stetig ihre Angriffsmethoden. Zum Beispiel versuchen die Angreifer immer öfter, sich als normale User innerhalb eines Netzwerks zu tarnen, um im normalen Datenstrom unterzutauchen. Außerdem konzentrieren sie sich darauf, Remoteverbindungen zu den Zielcomputern aufzubauen, um so die früher genutzten, eher auffälligen Angriffsmethoden wie Port-Scanning nicht mehr nutzen zu müssen. Weiterhin sind neue Angriffsflächen wie IoT-Geräte (uns fiel auf, dass der UPnP Port 1900 öfter angegriffen wurde) Ziel der Angriffe und neue Angriffswerkzeuge werden zeitnah zum Arsenal hinzugefügt – wie zum Beispiel die NSA Exploits aus dem Shadow Brokers Dump (Anfragen an den SMB Port 445 nahmen ebenfalls zu).

Aber – was bedeutet das für ein normales Unternehmen?

Zuallererst ist die Wahrscheinlichkeit, angegriffen zu werden, stark gestiegen. Egal, ob es ein gezielter Angriff ist oder Malware, die jeden angreift, dem sie begegnet: Ihr Unternehmen ist ein potenzielles Ziel. Was muss auf die Todo Liste? Stellen Sie sicher, dass Sie immer die neueste Version Ihres Betriebssystems verwenden, aktivieren sie Autoupdates für Applikationen und implementieren Sie notwendige Software, um sich vor den Attacken zu schützen. Etablieren Sie ein fundiertes Operations Security (OpSec) Protokoll und stellen Sie sicher, dass alle Mitarbeiter dem Protokoll folgen, um Risiken für Ihr Unternehmen zu minimieren, besonders durch Angriffe mit Hilfe von Social Engineering.

Zweitens müssen wir uns vor Augen führen, dass die Angreifer täglich versierter und besser werden. Es wird dadurch immer wahrscheinlicher, dass irgendwas es durch Lücken in Ihrem Sicherheitsprogramm schafft (oftmals durch schlechtes OpSec oder durch menschliches Versagen) und ihr Geschäftsablauf dadurch gefährdet wird. Sie müssen sich perfekt vorbereiten, um sowohl Attacken zu erkennen, als auch sofort reagieren zu können. Deshalb sollten Sie sich mit den Prinzipien von MDR vertraut machen und – wenn möglich – eine Cybersicherheitsfirma beauftragen, die Ihren Datenverkehr überwacht. Es ist zudem sehr sinnvoll, effektive und realistische Notfallpläne zu erstellen, um auf den Fall vorbereitet zu sein, sollte Ihr Unternehmen angegriffen werden.

Die Pflege einer effektiven IT-Sicherheitsstrategie ist ein stetiger Kampf, er ist nie zu Ende. Manchmal erscheint es frustrierend und sinnlos, so viel Zeit und Geld zu investieren, nur über neueste Angriffstrends im Bilde zu bleiben und trotzdem noch ständig auf der Hut vor Angriffen zu bleiben. Vertrauen Sie uns: das ist alles besser als die mögliche Alternative. Die Konsequenzen aus einem unternehmensweiten Angriff sind oftmals kaum zu beziffern oder sogar unumkehrbar.

Cybersicherheit ist viel Arbeit. Der einzige Trost, den wir Ihnen bieten können: Sie müssen sie nicht alleine machen.

Laden Sie sich den kompletten Report herunter, um einen genaueren Einblick in die neuesten Angriffstrends zu erhalten.

Kategorien